提纲

本文重点分析了近五年APT相关研究,主要贡献包括:

-

提出系统化APT生命周期模型:基于APT攻击的定义与特点,整合已有研究,构建更科学全面的生命周期模型,并以此为基础划分攻击与检测技术,使APT分析更清晰直观。(次重点)

-

攻击技术分析:结合学术研究与真实案例,从攻击者视角还原APT各阶段的技术手段,扩展至物联网、AI等新兴领域,超越传统Web攻击范畴。(重点)

-

检测技术梳理:以生命周期为线索,对APT检测方法进行分类与时间轴分析,重点介绍基于图神经网络与情报共享的检测技术及其在工业界的应用。(忽略)

-

发展趋势与挑战:总结APT攻防技术的发展现状,探讨面临的挑战与未来研究方向,分别从攻击与检测两个视角提出关键发展重点。(总结一下即可)

情况介绍

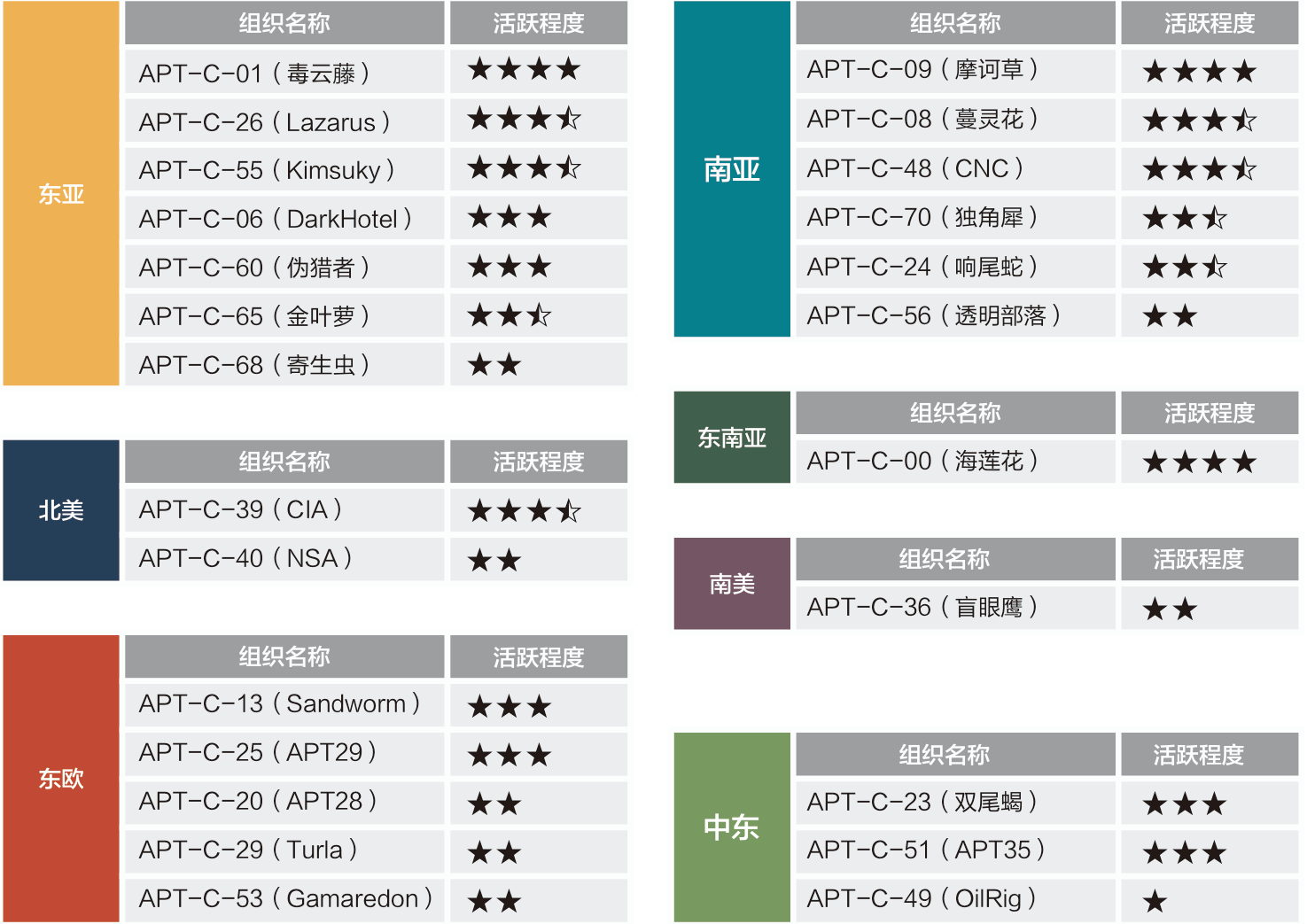

2024年,全球网络安全厂商和机构累计发布APT报告730多篇,报告涉及APT组织124个,其中属于首次披露的APT组织41个。从全球范围看,APT组织攻击活动聚焦地区政治、经济等时事热点,攻击目标集中分布于政府机构、国防军工、信息技术、教育、金融等十几个重点行业领域。

介绍高级持续威胁(APT)攻击的定义与特点

随着互联网和物联网技术的高速发展,人类的生产、生活、教育和娱乐等行为愈发地与网络高度耦合。在网络空间博弈与国际局势演变的大背景下,具有强组织性、高度技术复杂性、针对性和隐蔽性的高级持续威胁(APT, advanced per‐ sistent threat)攻击对不同行业的网络资产威胁日渐加深[1]。

高级长期威胁(英语:advanced persistent threat,缩写:APT)是指隐匿而持久的电脑入侵过程,通常由某些人员精心策划,针对特定的目标。其通常是出于商业或政治动机,针对特定组织或国家,并要求在长时间内保持高隐蔽性。高级长期威胁包含三个要素:高级、长期、威胁。高级强调的是使用复杂精密的恶意软件及技术以利用系统中的漏洞。长期暗指某个外部力量会持续监控特定目标,并从其获取数据。威胁则指人为参与策划的攻击。APT发起方,一般带有政府,军事背景,通常具备持久而有效地针对特定主体的能力及意图。

APT发展历程

2019年,入侵分析钻石模型和ATT&CK模型提出,用以替代洛克希德·马丁公司提出的网络杀伤链模型。ATT&CK模型更加细化和灵活,将网络攻击划分为14个战术阶段,每个战术阶段可下分若干子技术,涵盖了攻击的全部阶段以及所有平台.随着攻击手段越来越多样化,攻击目标的扩大化,这种模型的适用性也越来越广泛.

APT攻击的发展历程反映了网络攻击技术的不断进化,同时也凸显了网络安全领域面临的严峻挑战。

生命周期

网络杀伤链模型->总结为4个战术阶段->全生命周期阶段2-杀伤链:

侦察(例如收集电子邮件地址和收集其他信息。入侵者使用自动扫描器来查找系统中的漏洞点);

武器化(攻击者利用已公开或者未公开的漏洞开发恶意软件)

投递(攻击者通过网络钓鱼电子邮件或其他某种媒介传播武器化的恶意软件)

阶段1-侦查跟踪:侦查跟踪指攻击者在选定好攻击目标后,收集跟目标有关的情报信息的过程。情报可从目标综合信息、员工信息、网络架构信息、安全防御等方面进行收集。阶段2-武器构建:攻击者根据侦查跟踪所获取的情报,针对性地制作恶意软件。可通过0day漏洞制作含有shellcode的pdf和word文档。

阶段3-载荷投递:载荷投递可分为鱼叉攻击、水坑攻击、零日漏洞、U盘等载体进行投递攻击。

鱼叉攻击:精心制造邮件并投递,包含恶意url或恶意附件。

水坑攻击:先攻击目标经常访问的站点,在站点上部署恶意代码,待目标访问时自动下载恶意软件。

零日漏洞:通过零日漏洞直接攻击目标服务器,迫使下载恶意软件。

U盘投递:通常用于攻击隔离互联网的目标。

阶段4-漏洞利用:漏洞利用是在shellcode被投递后,启动shellcode的阶段。通常会利用漏洞运行起来。

阶段5-安装植入:当shellcode运行后,可从远程C2服务器下载木马,设置后门,实现对目标的长期监听。

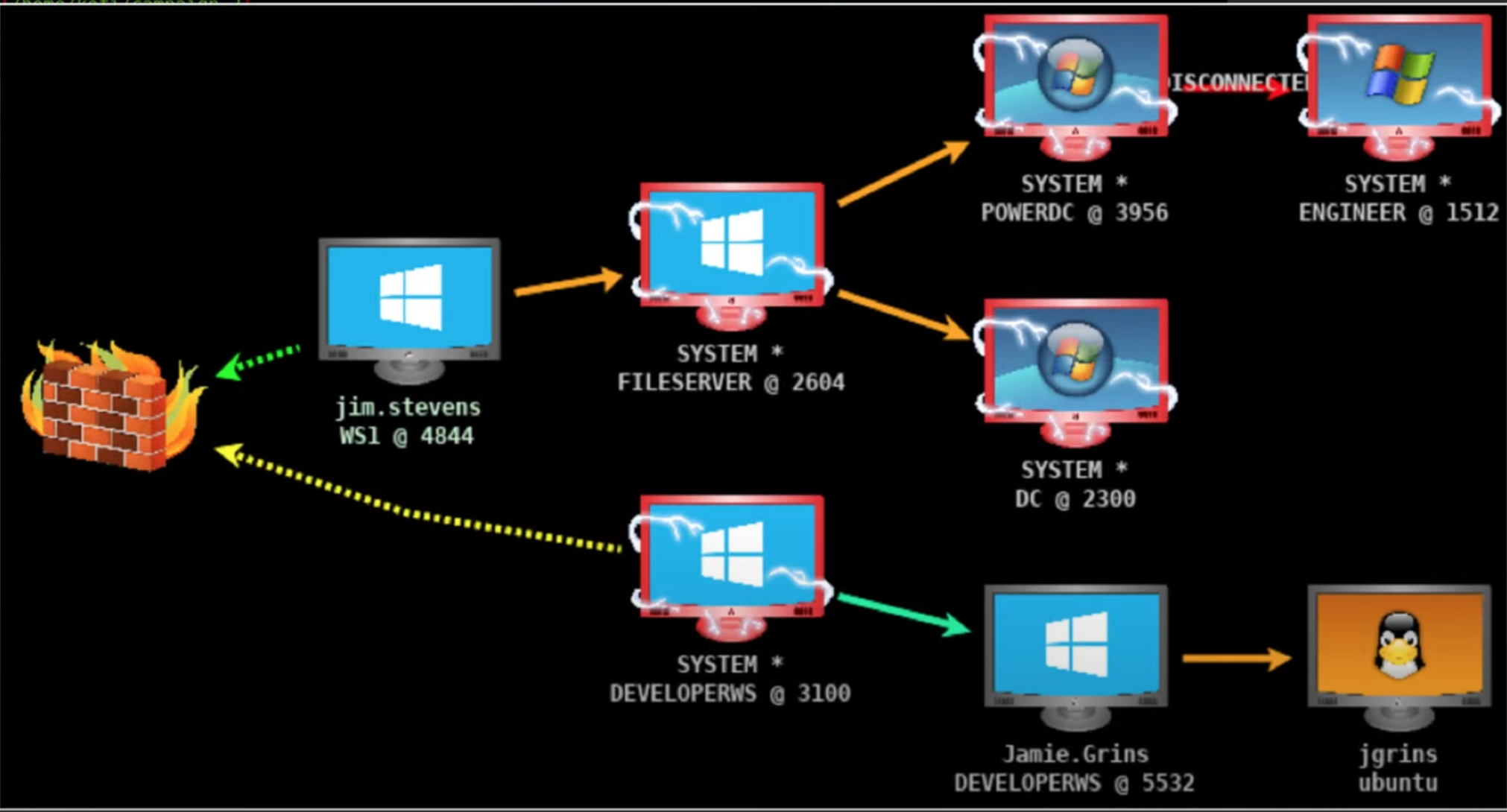

阶段6-命令与控制:木马会回连C2服务器,建立C2信道。

寻址: 此处木马会通过DNS请求查询C2服务器IP。

通信: C2信道可以是DNS隐蔽信道(特征可见参考),也可以是Https加密信道。木马会接收到攻击者的指令并作出响应。

心跳: 木马会周期性发送心跳包向C2服务器报告目标情况。为了躲避检测,心跳包的周期和包大小可能会频繁变化。

阶段7-目标达成:

APT攻击中,木马的目标多为信息窃取。此阶段的流量有以下特征:

…(黄车车后面自己去补充修改)

划分为4个阶段:

-

信息收集

-

入侵实施

-

内网攻击

-

数据渗出

具体攻击流程