通过Tor代理连接暗网

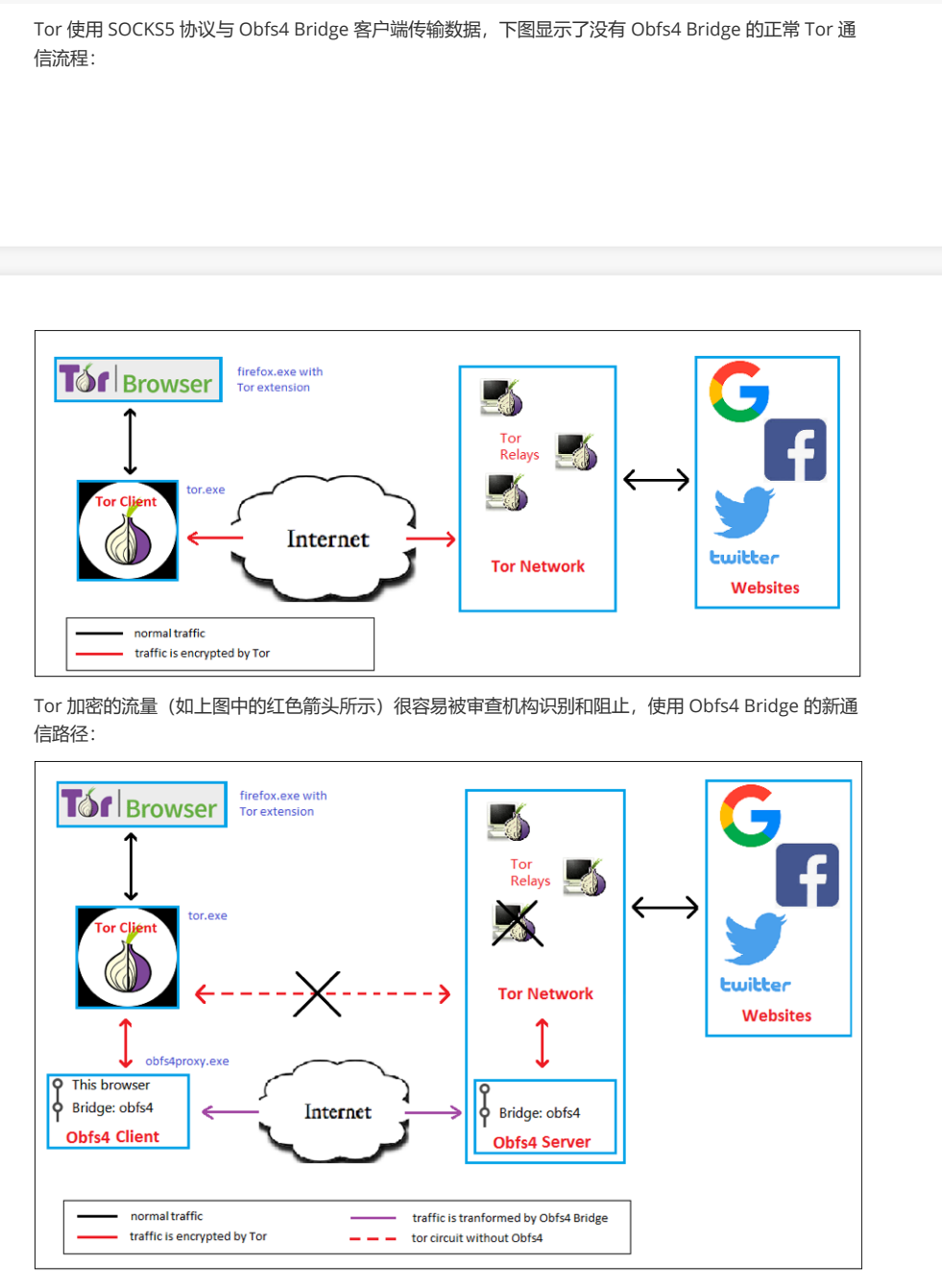

连接网络协议如下图所示:

通过Tor浏览器中的网桥进入Tor网络:

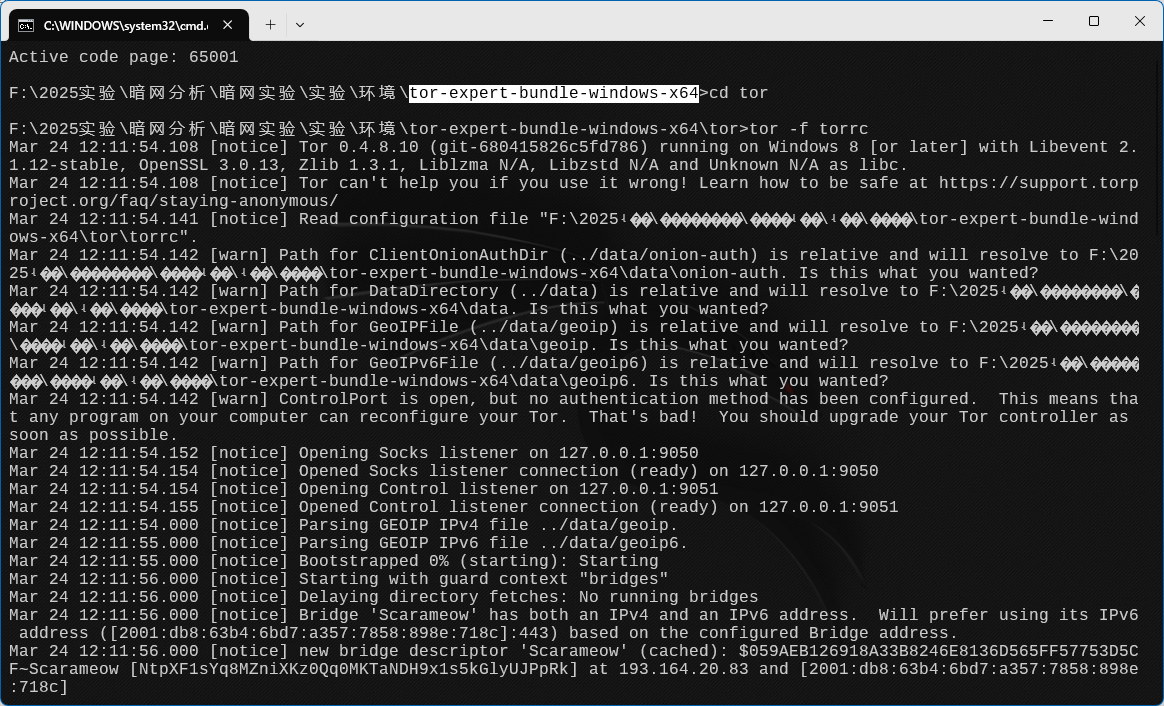

通过tor-export工具起一个socks代理进入Tor网络:

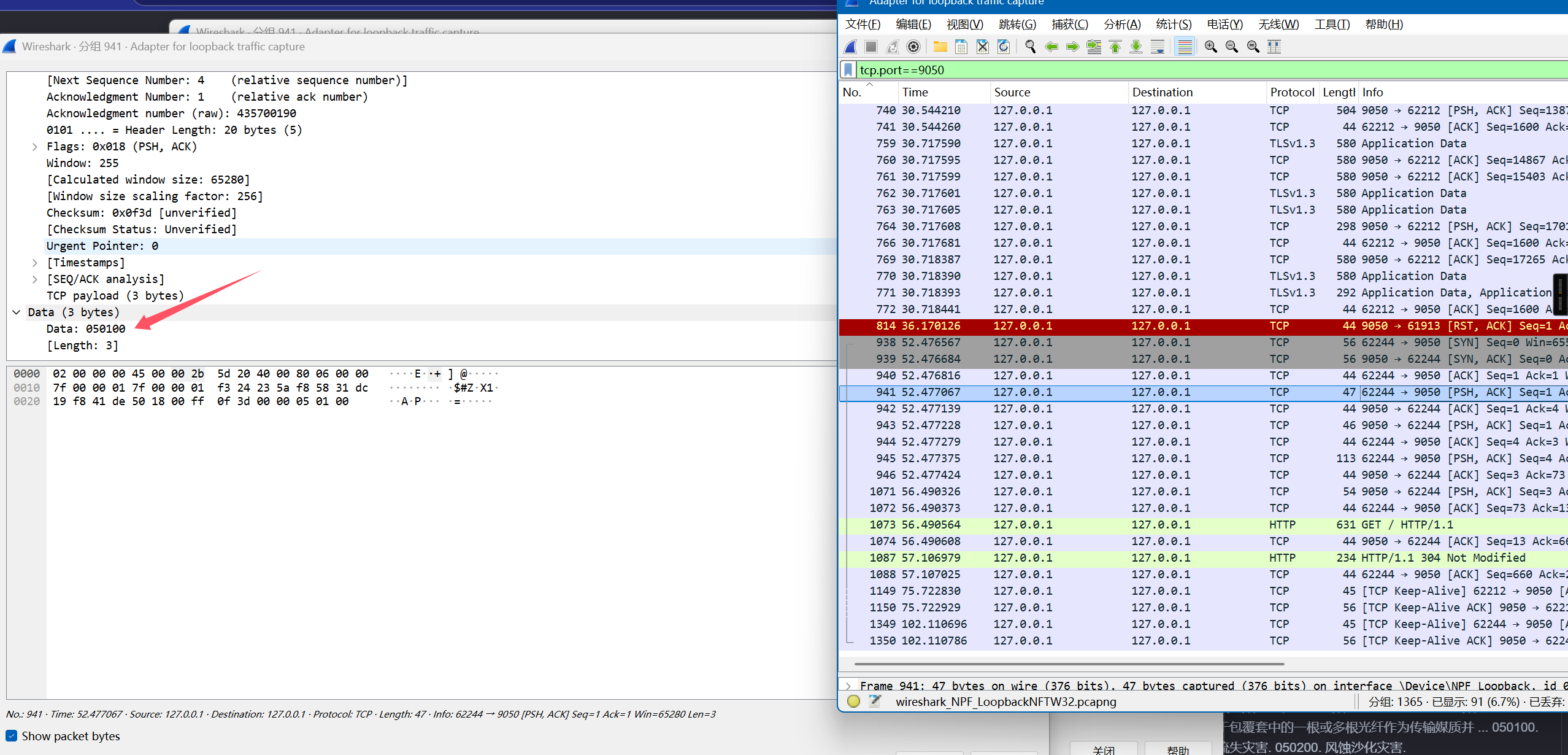

流量分析

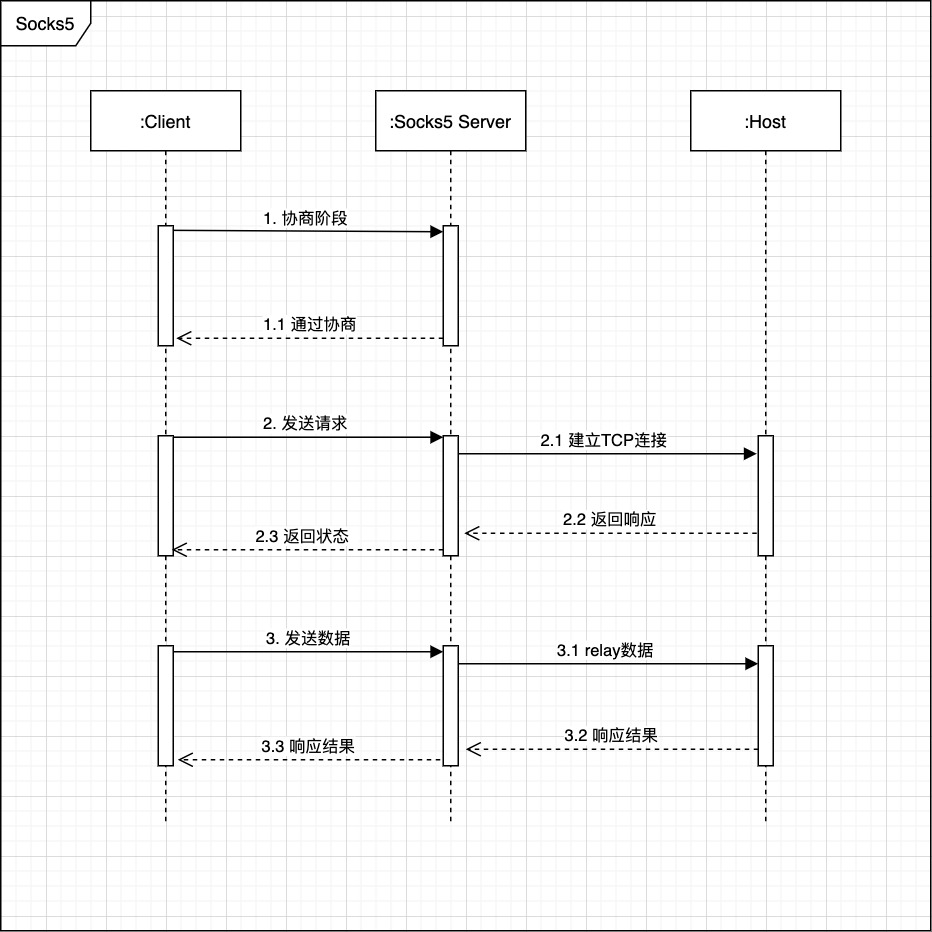

SOCKS5 代理的过程

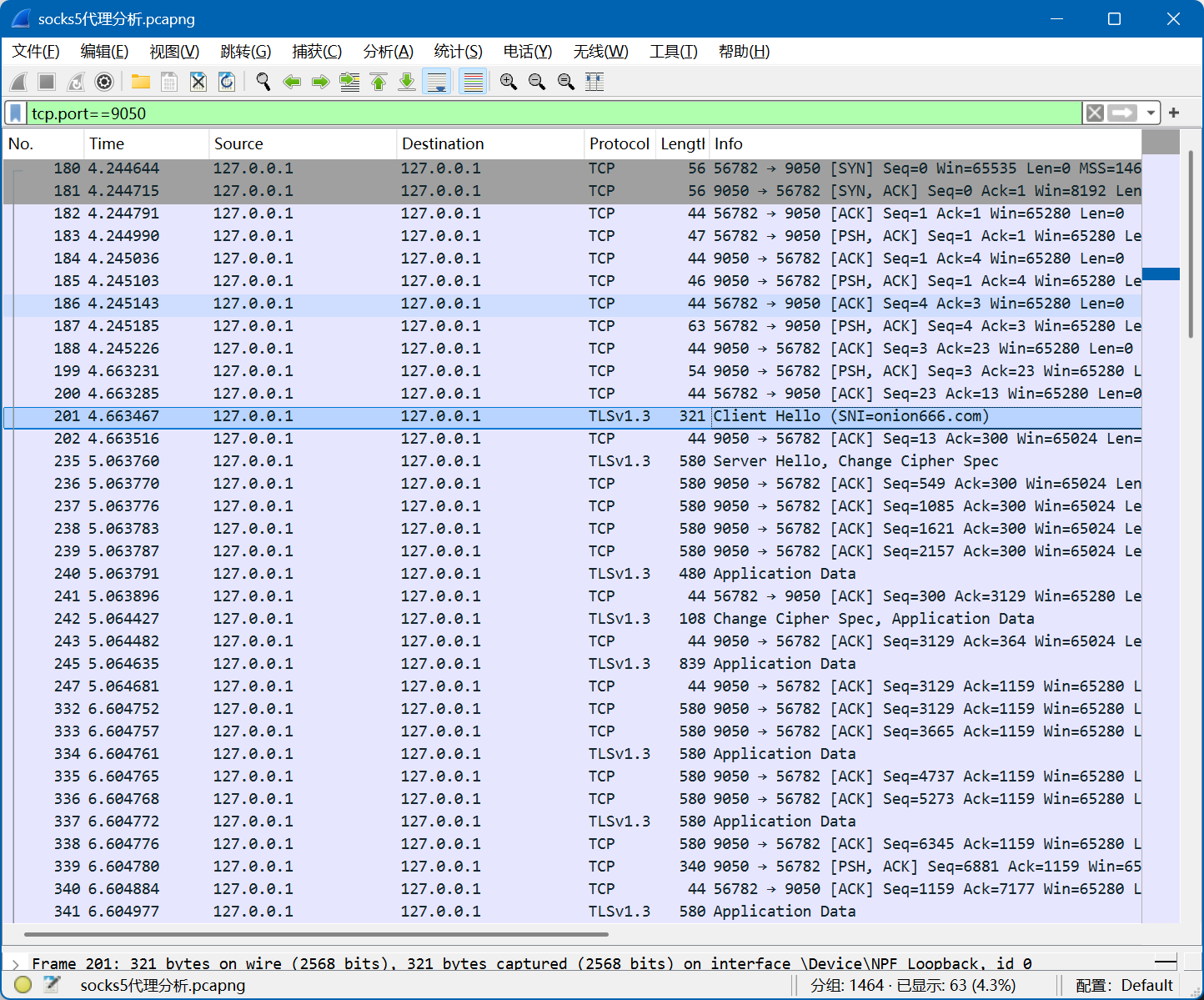

通过wiresharke抓取本地环回网卡,进行分析socks5流量

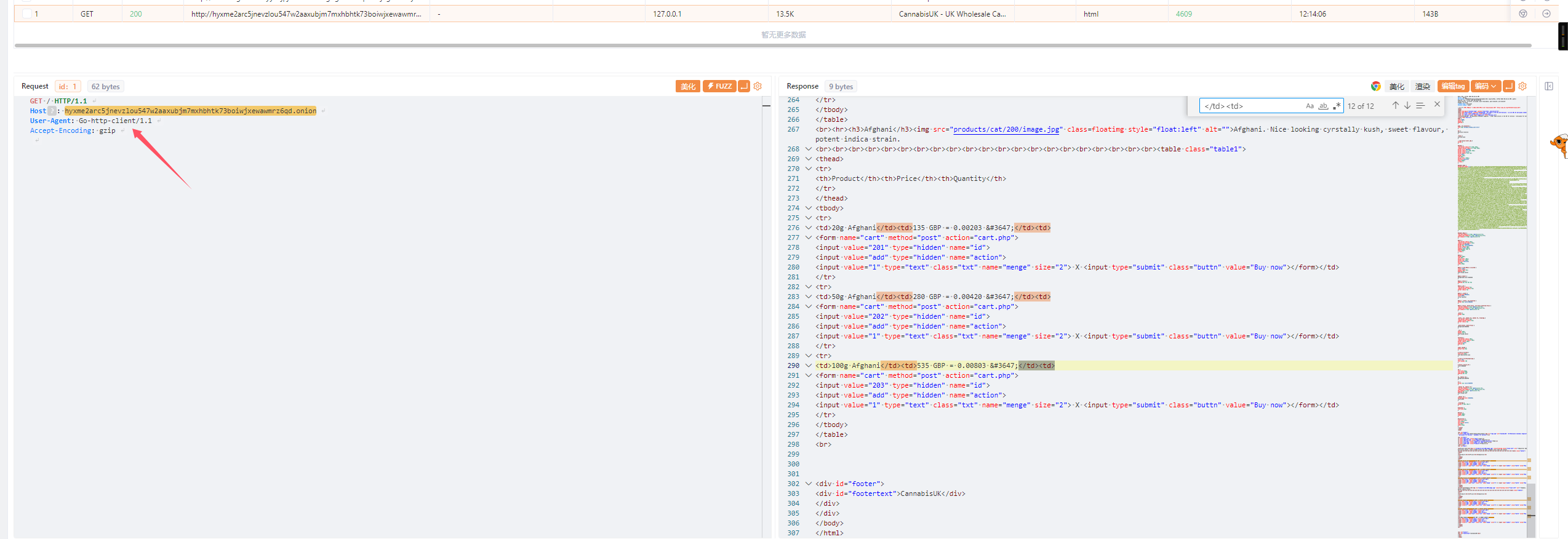

暗网信息收集

通过Yakit 建立中间人代理(port:8000),将socks5代理作为下游代理.这样我们可以通过Yakit实时观察到http明文数据包方便后续对暗网页面的信息数据进行处理!

写一个简单的http请求看看:

1 | package main |

访问成功

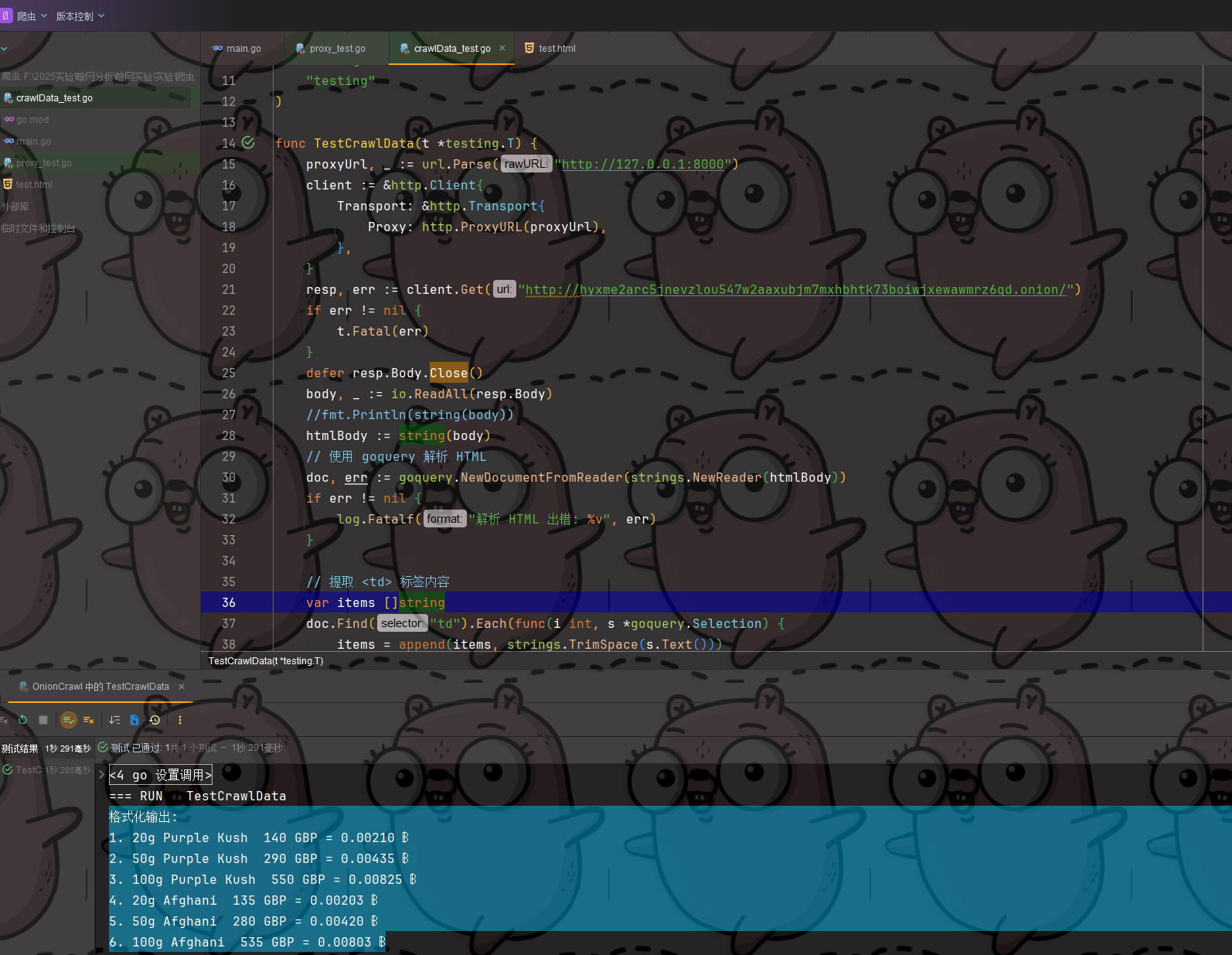

最终处理效果:

📌 爬虫函数实现:

-

使用结构体和函数映射:

-

将每个 HTML 页面和对应的提取逻辑封装为结构体。

-

使用

map[string]func(string)将 HTML 标识符与对应解析函数关联。

-

-

实现灵活扩展:

-

每个页面实现自己的提取逻辑。

-

可以轻松添加新的解析函数。

-